История одного письма стоимостью 60 000 евро

- Главная

- »

- Делимся опытом

- »

- История одного письма стоимостью 60 000 евро

Оглавление

Философское вступление

Описание самого происшествия начинается здесь. Вступление можно смело пропустить.

Многие события и явления происходят как бы параллельно нашей жизни, и верится что с нами-то такого уж точно не случится.

Есть хорошее — кто-то выиграл в лотерею, побывал на Луне, родился английским принцем крови.

Но если что-то хорошее (как правило) является результатом направленных усилий, то плохое обычно случается само по себе. Конечно, частенько для этого тоже прилагаются усилия. Например, некто одержим различными пороками и вполне закономерный результат в виде красочной, но короткой жизни нельзя назвать чем-то неожиданным. Вряд ли сам человек сознательно создает себе проблемы, скорее он просто не хочет признавать саму возможность негативных последствий. Но тут можно хотя бы мудро и сочувственно покивать, мол, сам виноват.

И все же, самые неприятные обстоятельства обычно настигают нас таким образом, что только и остается ошалело трясти головой и разводить руками — ну надо же, какая напасть!

Непросто удивить врачей скорой помощи, полицейских — вот кто поистине видит неприятную изнанку жизни и знает, что зарекаться от несчастных случаев нельзя. В каком то смысле мы с ними коллеги — к нам обращаются в трудные моменты, когда бизнес сталкивается с негативной стороной ИТ. Одной такой историей хочу поделиться сегодня.

Нам письмо прислали. Интересно, кто?

В середине процесса сделки к поставщику по телефону обращается его контрагент (покупатель), чтобы на всякий случай подтвердить неожиданное изменение.

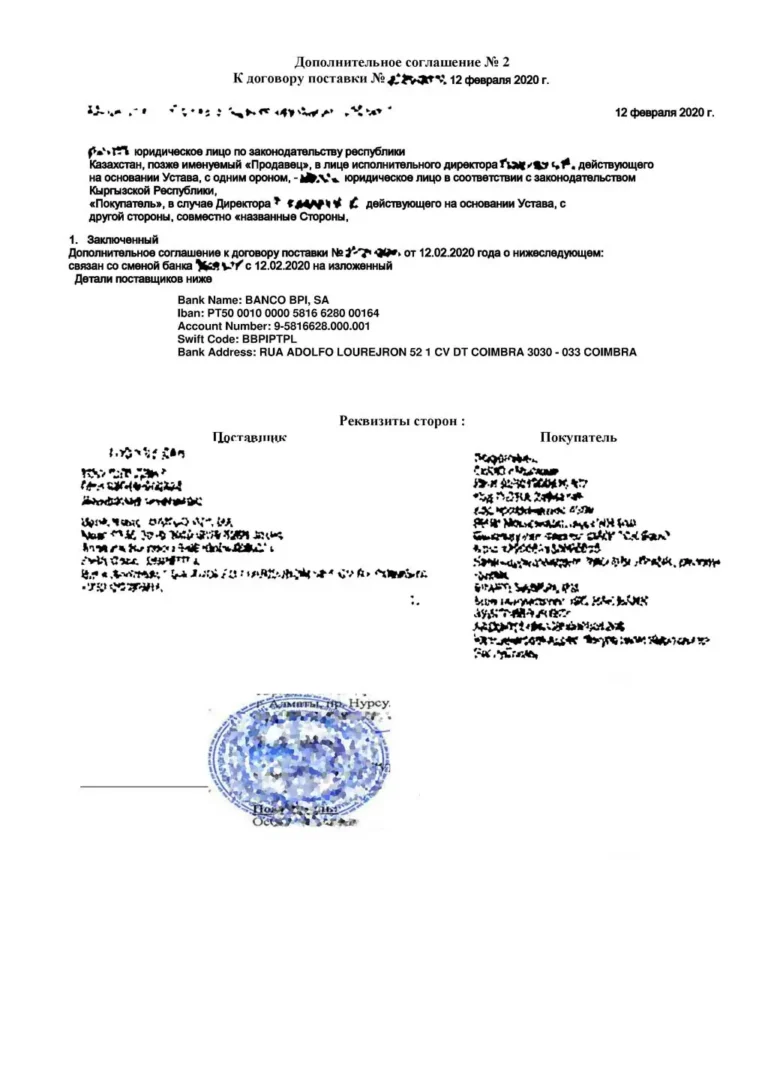

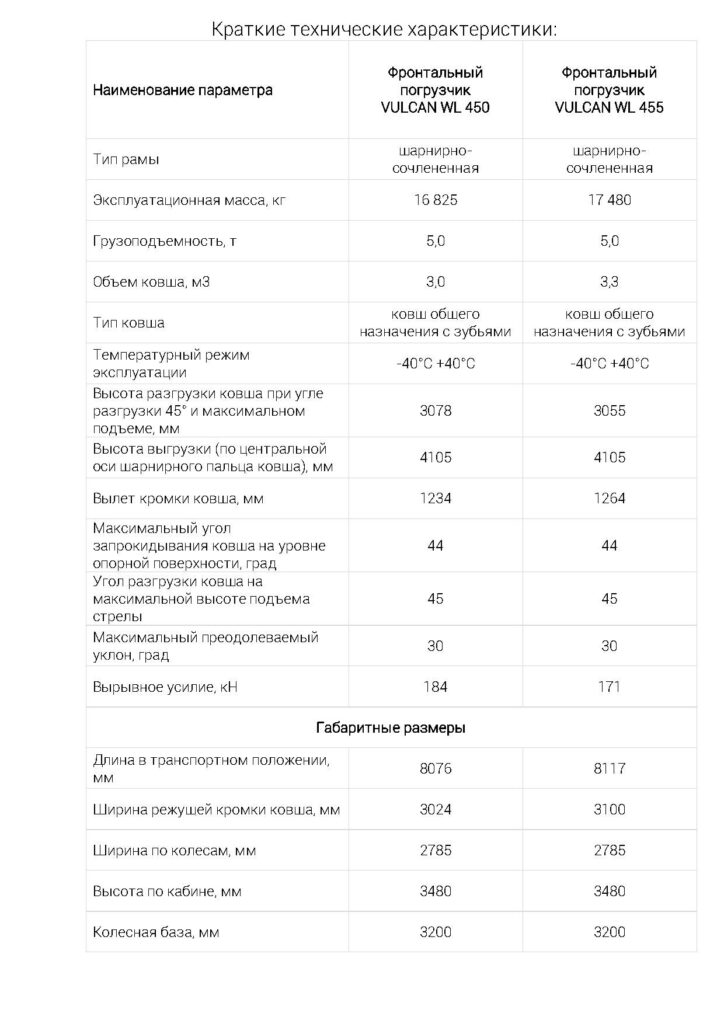

Оказывается, от поставщика пришло электронное письмо с вложением, дополнительным соглашением к контракту, в котором изменяются платежные реквизиты. Вместо привычного казахстанского банка указывается какая-то мутная контора оффшорного вида. Электронное письмо выглядит так же, как обычно — правильный адрес отправителя, подпись, фирменный стиль. Сам допик во вложении правда какой-то корявый, с разнобойными шрифтами и криво прилепленной печатью.

Смысл письма простой — стойте, не платите туда, платите сюда, срочно, важно!

Происходит замешательство — как такое может быть? Ведь email выглядит так, как будет его собственноручно писал менеджер поставщика. В тексте отсылки на действующих сотрудников, обсуждение точных деталей контракта и вообще все очень вовремя. Если бы бухгалтер покупателя не решила уточнить лично в телефонном разговоре, что это такое происходит, немаленькая сумма в десятки тысяч у.е. улетела бы в неизвестном направлении. Сам менеджер, от имени которого якобы пришло письмо, уже готовится делать харакири.

Пройдя вся эмоциональные стадии принятия неизбежного (гнев — отрицание — торг и т.п.), первая рабочая версия самого поставщика — «да, нас сломали, злоумышленники видят всю переписку и более того, могут писать легитимные письма от лица компании». Мы экстренно начинаем расследование.

Ведется следствие

Подбор пароля?

- Доступ к ящику был только с офисного компьютера, никаких левых адресов, только один правильный локальный;

- Искомое письмо с сервера не отправлялось.

Взломали сервер?

Имеется удаленный доступ к компьютеру менеджера?

Имеется доступ к почте Покупателя?

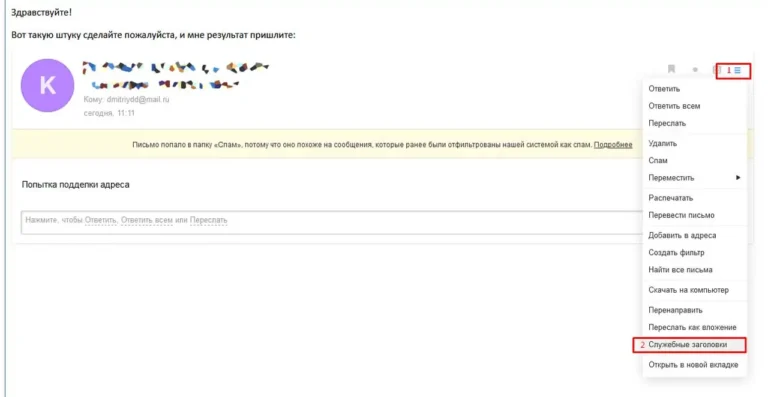

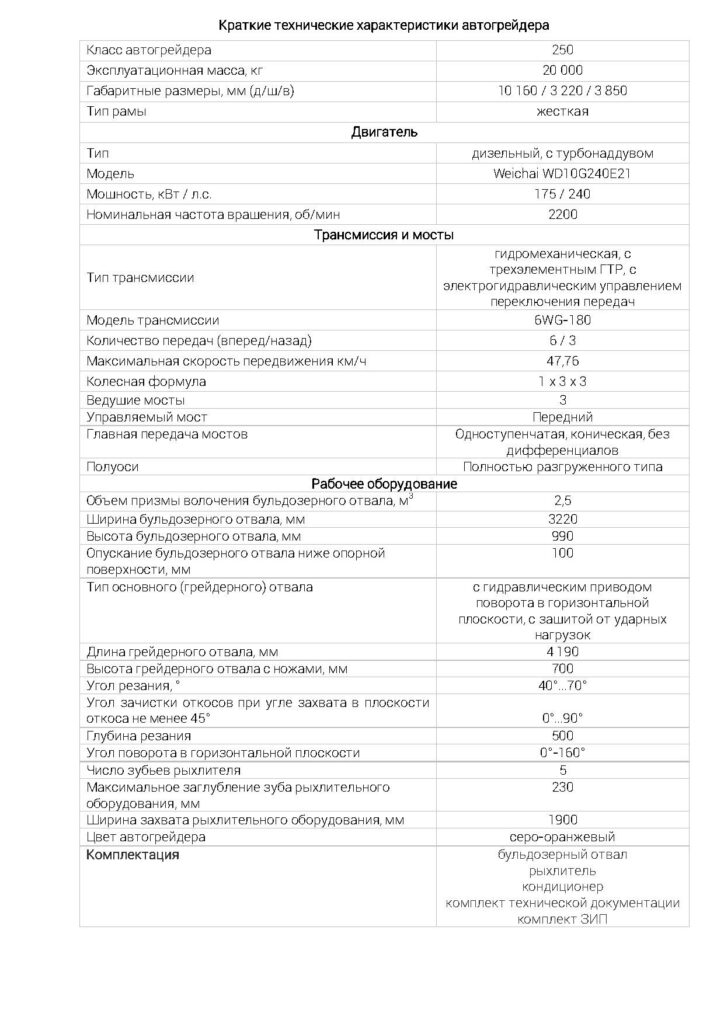

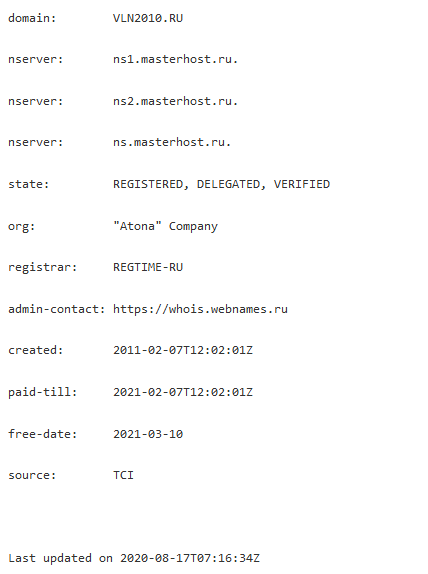

Есть ответ. Судя по результату, мы точно письмо не отправляли. Это сделано с другого сервера:

Вектор атаки установлен

Пришло время спокойно выдохнуть и разобраться с полученными данными.

Расшифруем (на скриншоте выделено цифрами):

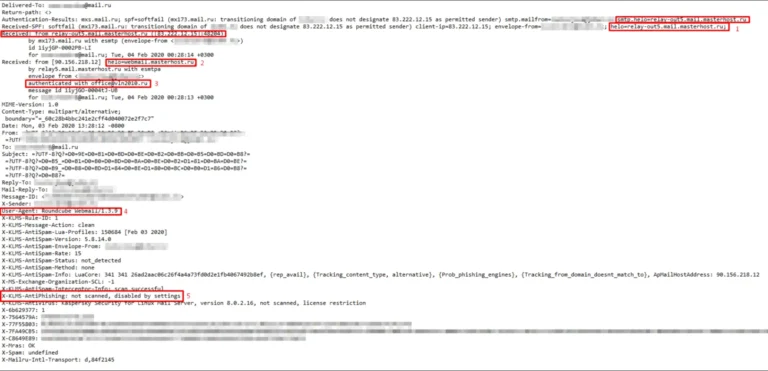

1. Письмо отправлено с почтового сервера, который размещается в российской компании masterhost

2,4 Злоумышленник оптравлял письмо через web-интерфейс. Видимо, есть некий сервер, на котором настроено всё для деятельности такого рода

3. Злоумышленник использует почтовый адрес office@vln2010.ru. Любопытно.

5. На сервере есть возможность проверки на фишинг, но она отключена. Это важно, ниже по тексту объясним, почему.

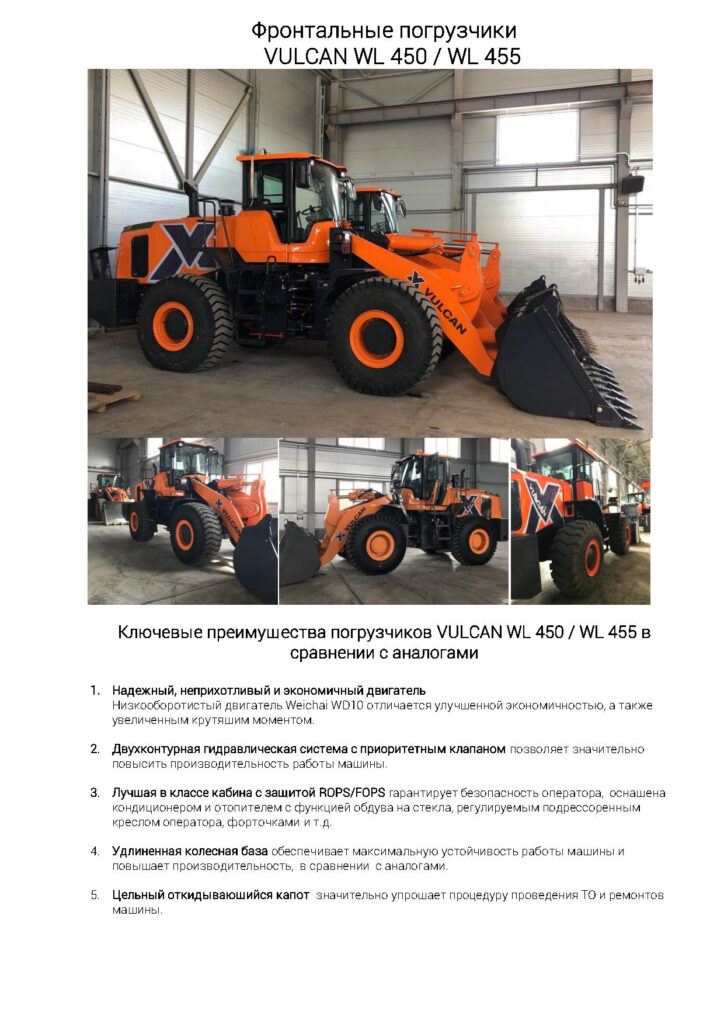

Интересно, что это за домен — vln2010.ru?

Регистрация была осуществлена аж в феврале 2011 года. Данных почти нет — ни административного контакта, ни технического. Скорее всего, домен уже давно используется для неблаговидных целей.

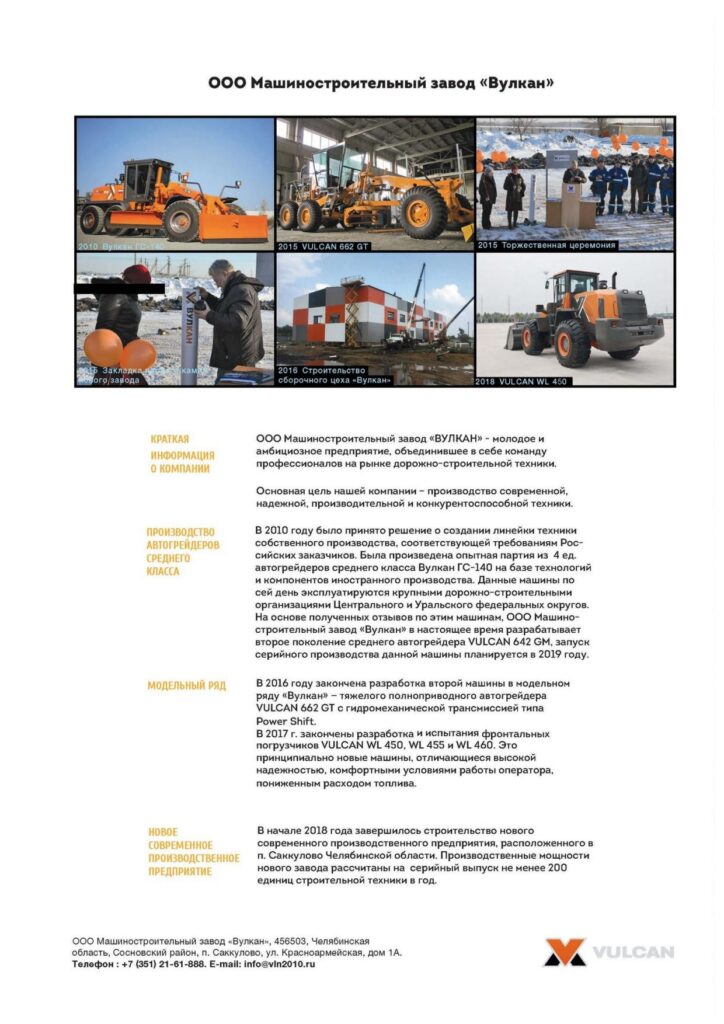

На данном адресе даже есть сайт, для прикрытия. Сайт корявый, наскоро сляпанный из скриншотов. Маловероятно, что это живая организация.

Восстановим хронологию событий

Что такое Business Email Compromise?

Процитируем статью корпорации Trend Micro, которая специализируется на киберезопасности:

Киберпреступники изобрели множество вариантов кибератак, отличающихся по сложности технической реализации и эффективности. Среди них особое место занимает атака, которая удивительна своей технической простотой и результативностью, — Business Email Compromise (BEC), или атака с использованием компрометации деловой переписки. Она не требует глубоких технических знаний, имеет высочайшую эффективность, защититься от неё традиционными средствами практически невозможно. По данным ФБР ущерб от таких атак в 2018 году составил более 1,2 млрд долларов США.

Trend Micro

Эпилог

Выходит, что копилка мошенников на этот раз не пополнилась очередными неправедно нажитыми деньгами благодаря единственному способу — быть внимательным и не доверять своим глазам, когда речь идет о финансах.

Технически мы не смогли бы обеспечить безопасность, поскольку кибератака была на стороне покупателя. Последствиями стали бы сорванный контракт и неприятные разбирательства. Понятно, что объективно наш заказчик ни в чем не виноват.

Тем не менее, мы сыграли свою роль в расследовании и восстановили репутацию клиента, установив точную причину и хронологию инцидента.

Закажите IT-аудит прямо сейчас

Оставьте свои контакты, или пообщайтесь с нашим AI помощником – он проконсультирует и запишет к специалисту!